Service脆弱性診断サービス

Webアプリケーション脆弱性診断

サービス

サイバーセキュリティのリスクが増大している現代社会において、

国内外でのサイバー攻撃の危険性が日増しに高まっています。

個人、企業、そして国家レベルでの影響は、かつてないほど広範囲に及んでいます。

Webアプリケーションにおけるセキュリティの脆弱性は、情報の漏洩や不正アクセスの大きな要因となりうるのです。

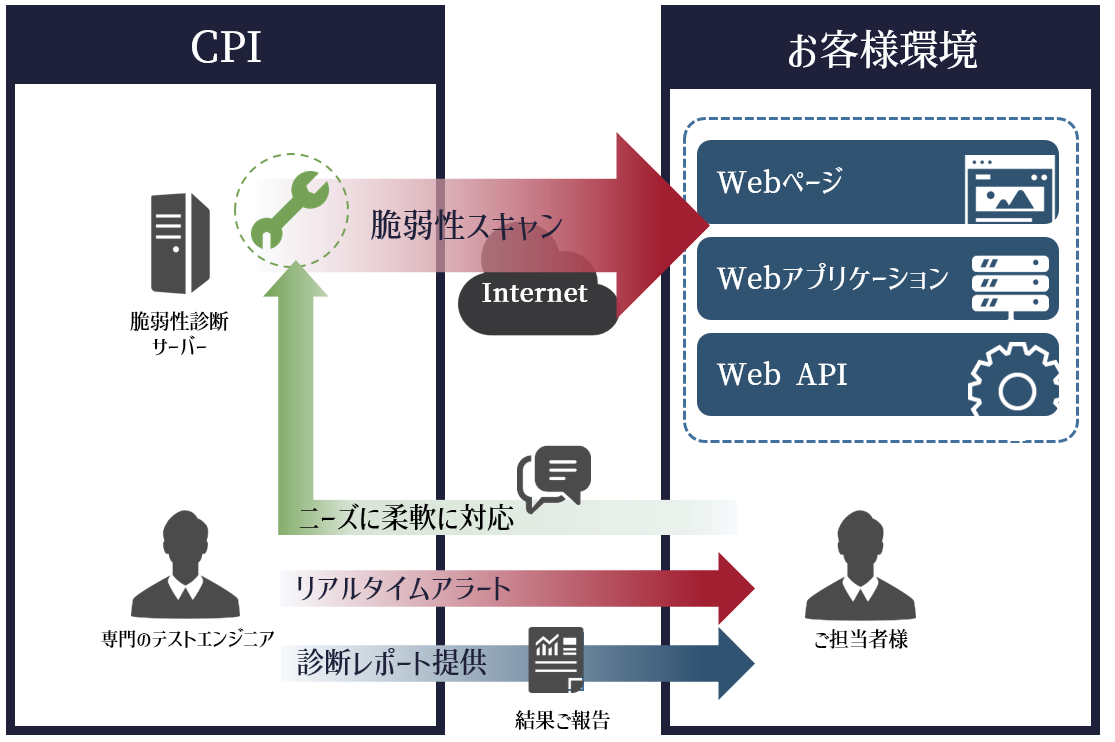

当社の”Webアプリケーション脆弱性診断サービス”では、

専門のエンジニアがお客様のWebアプリケーションのセキュリティを徹底的に調査し、

最新の脆弱性をもとに、詳細かつ正確な診断を行います。

オンデマンドスキャン機能により、各企業のニーズに合わせた診断が可能で、

リアルタイムアラートにより、重大な脆弱性が即座に対処できます。

ニーズ

当社のサービスは、お客様のニーズに最大限に応え、期待を超える価値を提供することを目指しています。どのようなお悩みでもまずはお気軽にお問い合わせください。

その他

- ・従業員のセキュリティ意識を向上させたい。

- ・ITインフラのセキュリティギャップを見つけたい。

- ・サプライチェーンのセキュリティを確認したい。

- ・コンプライアンスコストを削減したい。

- ・業務の効率と安定性を向上させたい。

- ・自社サイトのリスクやセキュリティレベルを把握したい。

- ・新しいセキュリティ脅威に対応したい。

サービス内容

詳細な診断

品質を専門に扱うエンジニアが、最新の脆弱性をもとに詳細かつ正確な診断を行います。

オンデマンドスキャン

カスタマイズ可能なスキャンオプションで、お客様のニーズに合わせた診断が可能です。

リアルタイムアラート

重大な脆弱性が検出された際には、リアルタイムでアラートを送信し、即座に対処できるようサポートします。

レポート提供

診断結果を詳細なレポートで提供し、解決策や対策も含めてご説明します。

Vulnerability Explorer ( Vex )を利用。

対応する脆弱性カテゴリ

| 脆弱性カテゴリ | 説明 |

|---|---|

| SQLインジェクション | 攻撃者がWebアプリケーションを通じて不正な文字列をDBに送り、意図しない処理を実行できてしまう。 |

| OSコマンドインジェクション | 攻撃者が送信した不正な文字列が、OSコマンドとして実行され、アプリケーションの意図とは異なる処理が実行されてしまう。 |

| リモートコード実行 | 攻撃者がリモートから不正なコードを実行できてしまう。 |

| オープンリダイレクト | 攻撃者が正規なリダイレクト機能を利用して、ユーザーを偽のウェブページに誘導できてしまう。 |

| HTTPヘッダインジェクション | 攻撃者がHTTPリクエストのヘッダーに不正なデータを挿入することで、サーバーが誤った動作をする。 |

| SSIインジェクション | 攻撃者がサーバーサイドインクルード(SSI)を悪用して、ウェブアプリケーション内のコードやデータを改ざんまたは実行できてしまう。 |

| XPathインジェクション | 攻撃者が不正なXPathクエリを注入し、XMLベースのデータベースやファイルから機密情報を取得できてしまう。 |

| LDAPインジェクションン | 攻撃者がLDAP(Lightweight Directory Access Protocol)クエリ内に不正なデータを注入し、ディレクトリサーバー上で誤った操作を引き起こす。 |

| XML外部実体参照 | 攻撃者がXMLドキュメント内に悪意のある外部実体を導入することで、機密情報へのアクセスやサービスの妨害ができてしまう。 |

| 安全でないデシリアライゼーション | 攻撃者がアプリケーション内でデータの逆シリアル化(デシリアライズ)をコントロールし、悪意のあるコードを実行できてしまう。 |

| ディレクトリトラバーサル | 攻撃者がアプリケーションのセキュリティ制約を回避し、許可されていないディレクトリやファイルにアクセスできてしまう。 |

| クロスサイトスクリプティング | 攻撃者が動的なWebサイトに悪意のあるコードを挿入することにより、ユーザーがアクセス時に不正な操作を実行させられてしまう。 |

| クロスサイトリクエストフォージェリ | 攻撃者がURLを偽装することにより、ユーザーが特定のサイト上で意図しない操作を実行させられてしまう。 |

| 平文通信 | HTTPSの利用方法が適切ではないため、攻撃者に通信経路上でのWebサイトの改ざんや、情報の盗聴などをされてしまう。 |

| セッションフィクセーション | 攻撃者が取得(または生成)したセッションIDを正規ユーザが使用させられて、なりすまされる。 |

| セッション管理不備 | セッション管理に使用しているCookieの値や属性値が不適切な状態を示す。 |

| 過度な情報漏えい | 秘匿すべき情報や過度な情報が公開されている状態を示す。 |

| 不適切なエラー処理 | ソフトウェアやシステムがエラー状況に適切に対処せず、攻撃者にセンシティブな情報を漏洩させる可能性がある状態を示す。 |

| サービス運用妨害 | 攻撃者によるリクエストによって、Webサーバーのリソース(メモリ、ストレージ、CPUなど)が枯渇する。 |

| セキュリティ設定の不備 | WebアプリケーションやWebサーバの不適切な設定がある状態を示す。 |

| ファイルおよびディレクトリの漏えい | 攻撃者によって機密性の高いファイルやディレクトリに不正アクセスされ、外部の第三者に公開されてしまう。 |

| 脆弱性を含む製品の使用 | システムセキュリティ上の脆弱性が特定のソフトウェア、ハードウェア、または製品に存在することにより、攻撃者による不正アクセスや攻撃のリスクが高い状態を示す。 |

| 不適切なアクセス制御 | 情報システムやデータへのアクセスを適切に管理できない状態になった場合、不正アクセスやデータ漏えいなどのセキュリティリスクが高まる脆弱性です。 |

| NoSQLインジェクション | 攻撃者がNoSQLデータベースへアクセスし、不正なデータをデータベースクエリに注入することで、データベースの内容を改ざんしたり、機密情報を取得されてしまう。 |

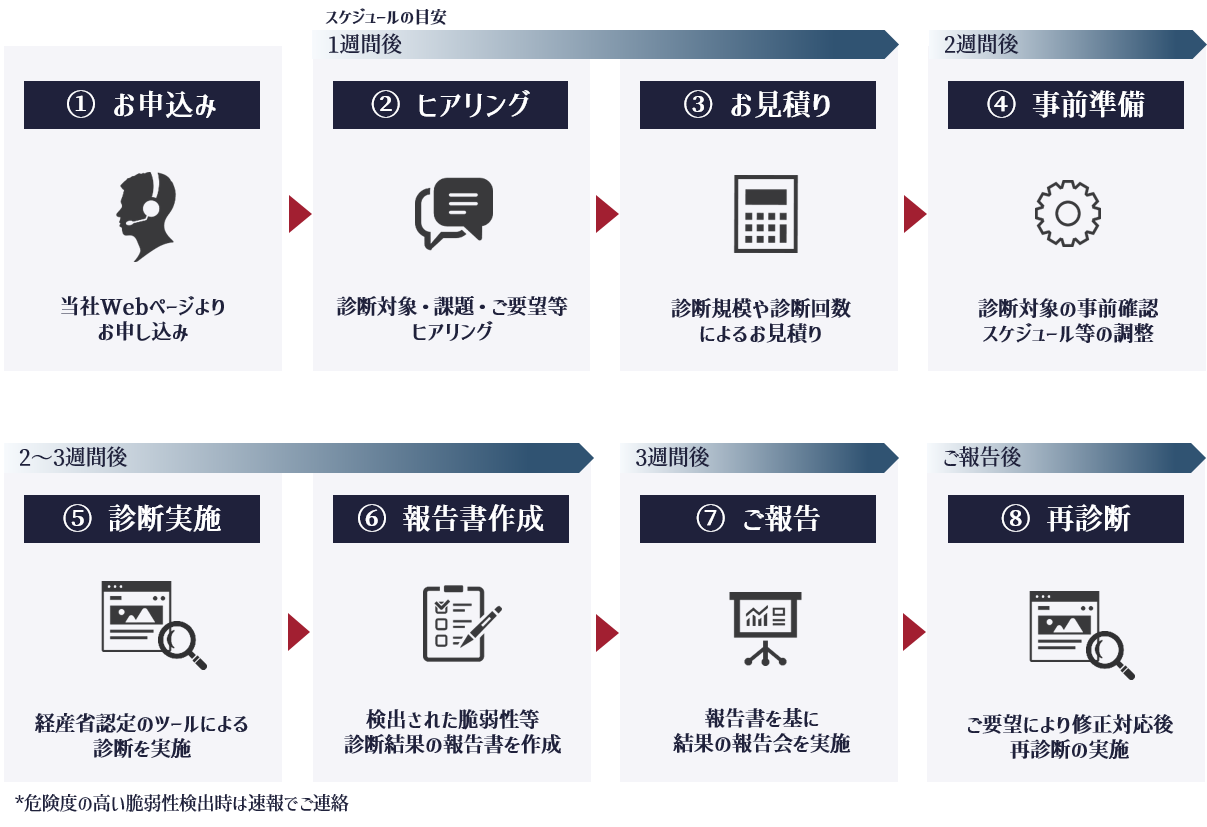

診断プロセス

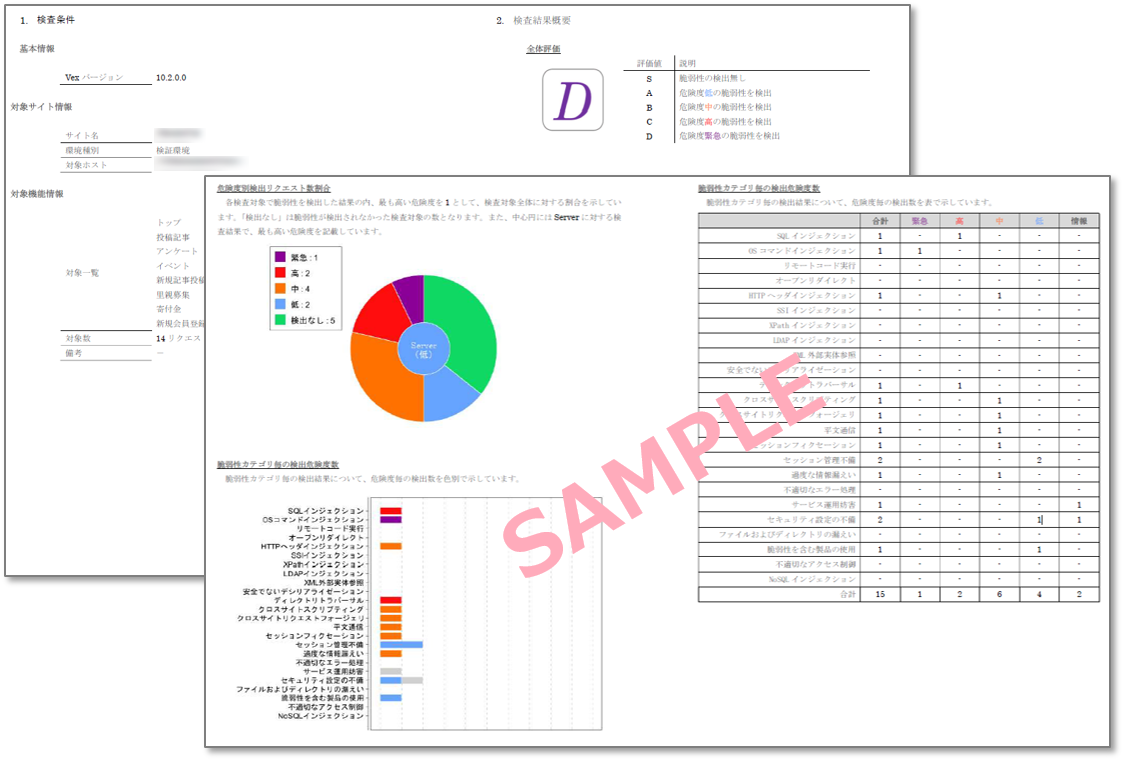

診断結果報告書

全体評価

最初にどの程度のセキュリティ強度なのかを検出された脆弱性の数によって、5段階で評価します。

危険度別検出リクエスト数割合

各検査対象で脆弱性を検出した結果の内、最も高い危険度を1として、検査対象全体に対する割合を示しています。「検出なし」は脆弱性が検出されなかった検査対象の数となります。また、中心円にはServerに対する検査結果で、最も高い危険度を記載しています。

脆弱性カテゴリ毎の検出危険度数

脆弱性カテゴリ毎の検出結果について、危険度毎の検出数を色別で示しています。